Remote‑Zugriffe sind heute geschäftskritisch – und klassische SSL‑VPNs geraten dabei zunehmend an ihre Grenzen. In diesem Beitrag erklären wir, warum wir für unsere SMB‑Kunden künftig SonicWall Cloud Secure Edge (CSE) empfehlen, wie sich CSE vom herkömmlichen SSL‑VPN unterscheidet und wie eine reibungslose Migration abläuft.

Die Herausforderung mit klassischem SSL‑VPN

SSL‑VPNs wurden für ein perimetersicheres, meist standortgebundenes Netzwerkdesign entwickelt. In hybriden Umgebungen mit Cloud‑Workloads, SaaS, Homeoffice und externen Partnern zeigen sich Schwächen:

- Breite Netzwerkfreigaben: Nach erfolgreichem Login erhalten Nutzer oft weitreichenden Layer‑3/4‑Zugang und können sich seitlich im Netz bewegen. Granulare, anwendungsbezogene Zugriffskontrollen fehlen häufig.

- Komplexes Management & Silos: Policies verteilen sich auf VPN‑Gateways, Firewalls, Bastion Hosts und App‑Identitäten – Änderungen (neue Mitarbeitende, neue Dienste) bedeuten viel Handarbeit.

- Nutzererlebnis & Performance: Backhauling, Mehrfach‑Anmeldungen und Split‑Tunnel‑Komplexität kosten Zeit und Nerven.

Kurz: SSL‑VPN verbindet Netze – nicht Menschen und Geräte zu genau den Anwendungen, die sie brauchen.

Was ist SonicWall Cloud Secure Edge (CSE)?

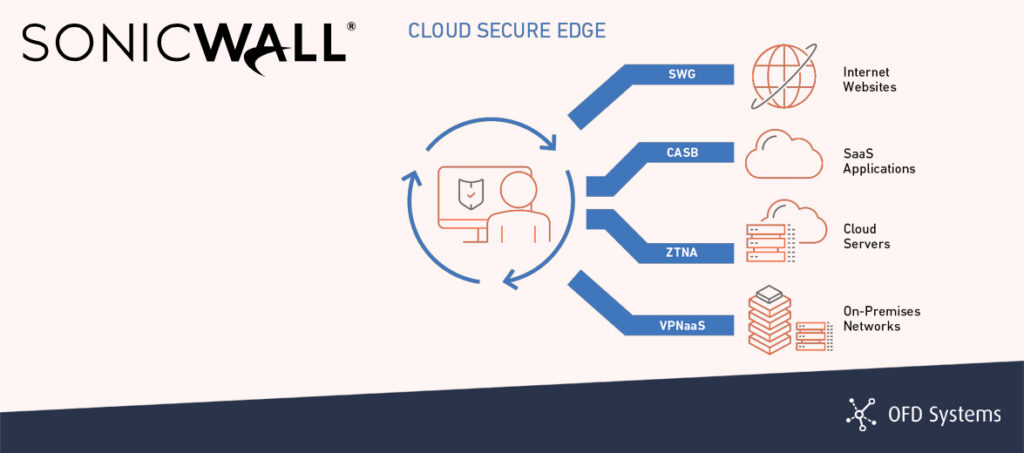

Cloud Secure Edge ist SonicWalls Cloud‑bereitgestellte Secure‑Service‑Edge‑Plattform mit Zero Trust Network Access (ZTNA), VPN as a Service, Secure Web Gateway (SWG) und Cloud Access Security Broker (CASB) – integriert in einem Produkt. CSE rückt Nutzer und Gerät in den Mittelpunkt: Zugriffe werden kontinuierlich anhand von Identität, Gerätestatus und Sensitivität der Zielressource bewertet (Device‑/User‑Trust, Least‑Privilege).

Wesentliche Merkmale:

- Zero Trust statt Netzweit‑Zugang: Applikationsgenaue Freigaben mit kontinuierlicher Autorisierung und Gerätezustandsprüfung reduzieren die laterale Bewegung.

- Einheitliche Durchsetzung, weniger Backhaul: Intelligentes Routing stellt die effizienteste und sicherste Verbindung her – ohne sämtlichen Traffic durch zentrale Knoten „zurückzuschleifen“.

- Starkes Nutzererlebnis: Konsistente Policies, Single‑Sign‑On‑Integration und moderne Tunneltechnologie für performante, stabile Verbindungen.

- Einfach zu handhaben: Cloud‑basiert, skalierbar, mit konsolidierter Verwaltung. Gen7‑Firewalls können CSE „out of the box“ anbinden – ideal für bestehende SonicWall‑Installationen.

- Lizenzmodell nach Bedarf: Secure Private Access (SPA) für interne Ressourcen, Secure Internet Access (SIA) für sicheren Web‑ und SaaS‑Zugriff – kombinierbar.

SSL‑VPN vs. CSE im direkten Vergleich

| Kriterium | Klassisches SSL‑VPN | SonicWall CSE (ZTNA/SSE) |

|---|---|---|

| Zugriffsmodell | Netzwerkzugang (IP/Subnetze), oft breit | Applikationszugang (Least‑Privilege) pro App/Service |

| Vertrauensgrundlage | Einmalige Authentisierung | Kontinuierliche Prüfung von Identität & Gerätezustand (Trust Scoring) |

| Lateral Movement | Erhöhtes Risiko bei Kompromittierung | Stark reduziert durch App‑Isolierung & feingranulare Policies |

| Performance | Backhaul/Haarnadel‑Routen möglich | Intelligentes Routing, optimierte Pfade, globales Edge |

| Sichtbarkeit/Logging | Netz‑Events; App‑Kontext begrenzt | Anwendungsbezogene Sichtbarkeit & Audit‑Trails |

| Betrieb/Skalierung | Gateways, Keys, ACL‑Pflege | Cloud‑Service, konsolidiertes Management, schnelle Skalierung |

| Sicherheitskontrollen | Fokus Netzwerk/Perimeter | SSE‑Funktionen: ZTNA, SWG, CASB, VPNaaS in einer Plattform |

Typische SMB‑Szenarien, die CSE besser löst

- Remote‑Zugriff auf On‑Prem‑Ressourcen (RDP, SSH, Datenbanken, interne Web‑Apps) ohne pauschalen LAN‑Zugang – granular je Benutzer und Gerät.

- Sicherer Internet‑ und SaaS‑Zugriff (SIA) mit Webfiltering, Phishing‑/Malware‑Schutz und durchgesetzten Unternehmensrichtlinien – auch außerhalb des Büros.

- Hybride Infrastrukturen (Rechenzentrum, Azure, M365): Einheitliche Zugriffs‑Policies und Gerätestandards über alle Standorte und Clouds.

- Externe Partner & Dienstleister: Temporäre, applikationsgenaue Freigaben ohne komplexe VPN‑Konfigurationen oder geteilte Netzsegmente.

Unser Migrationsansatz: Schnell, sicher, mit Mehrwert

- Assessment & Zielbild: Welche Nutzergruppen greifen auf welche Anwendungen zu? Welche Geräte werden genutzt (verwaltet/unverwaltet)? Ergebnis: ein App‑/Policy‑Mapping nach Least‑Privilege.

- Pilot „Secure Private Access“: CSE‑Connector an relevanten Standorten/Cloud‑VNETs, ausgewählte Apps (z. B. RDP auf Terminalserver, interne Portale) für eine Testgruppe freischalten. Bestehende Gen7‑Firewalls können schnell angebunden werden.

- Device‑Trust & SSO: Integration in Ihr IdP (z. B. Microsoft Entra ID) und Definition der minimalen Gerätestandards (AV, Patches, Jailbreak/Root).

- Rollout & Ablösung SSL‑VPN: Stufenweise Migration weiterer Nutzer/Apps, Deprovisionierung überflüssiger Netz‑Freigaben, Aktivierung von SIA‑Funktionen (Web‑/SaaS‑Schutz).

- Betrieb & Optimierung: Zentralisierte Richtlinien, Reporting, kontinuierliche Anpassungen – mit Fokus auf Benutzererlebnis und Sicherheit.

Sicherheits‑ und Compliance‑Mehrwert

- „Never trust, always verify“: Jeder Zugriff wird im Kontext von Identität, Gerät und Ressource bewertet; kurzlebige Kryptografie und strenge Richtlinien senken das Risiko signifikant.

- Transparenz & Nachvollziehbarkeit: Anwendungsbezogene Protokolle vereinfachen Audits (z. B. ISO 27001, NIS2) und forensische Analysen.

- Härtung gegen moderne Angriffe: Web‑ und SaaS‑Sicherheit (SIA/SWG) schützt unterwegs wie im Büro – ohne zusätzliche Boxen.

Für moderne, hybride Arbeitswelten ist CSE der zeitgemäße Nachfolger klassischer SSL‑VPNs. Statt pauschalem Netz‑Zugang erhält jeder Nutzer genau die Anwendung, die er braucht – geprüft, protokolliert und performant bereitgestellt. Das Ergebnis: weniger Risiko, weniger Komplexität, bessere User Experience.